AWD 文章

TODO

AWD 工具

TODO

自己的AWD工具

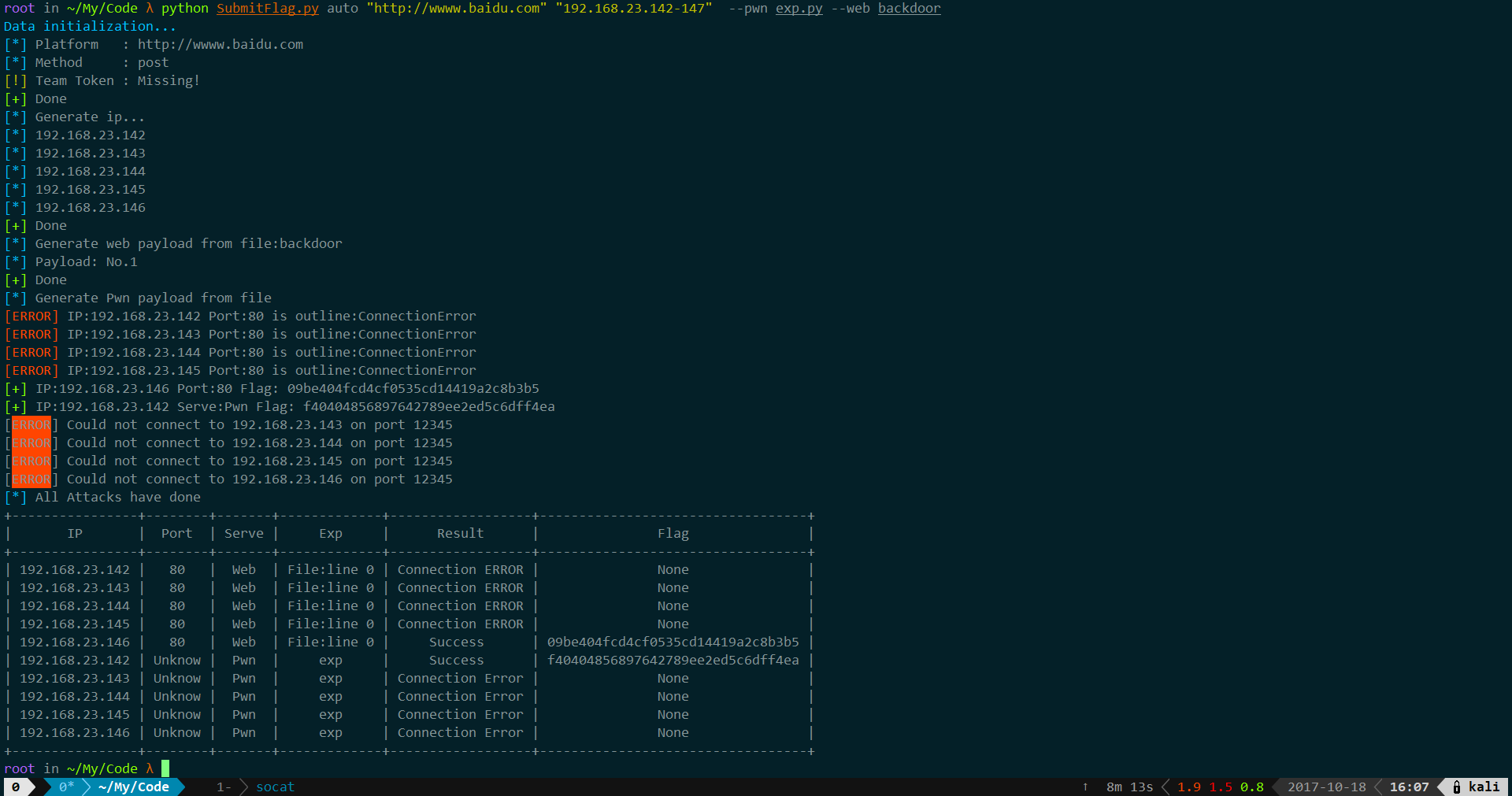

AutoSubmitFlag

本着练习一下码代码的能力写了一份自动交flag的命令行脚本,主要实现

- 从命令行读取主要参数,平台地址,队伍Token,目标IP池等

- Web直接读取Requestes信息,完成批量工具

- 批量后门种植工作

- Pwn读取exp,完成批量攻击

每天写一点,断断续续写了一个星期。。写完回头看了下代码写得好丑感觉。。考完期中考试有空还是重构一下 = =

主要用到的库

- click命令行参数解析

- Requestes不解释

- urlparse url 分割及参数提取

- prettytable表格化输出

Tips

写完看了下好像也没啥,然而写的时候各种googlge。。

- 错误处理

|

- 命令行参数解析

|

- 动态加载

|